P2P-ботнет Panchan атакует серверы на Linux - «Новости»

Компания Akamai сообщает, что в марте 2022 года появился новый P2P-ботнет Panchan, который нацелен на Linux-серверы (в основном в образовательном секторе) и занимается добычей криптовалюты.

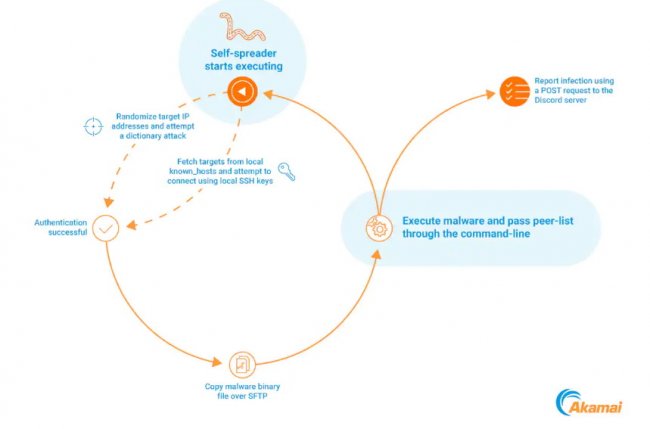

Panchan написан на Go и обладает функциональностью SSH-червя, то есть умеет проводить «словарные» атаки и злоупотреблять ключами SSH для быстрого бокового перемещения в скомпрометированной сети. Фактически Panchan заражает новые хосты, находя и используя существующие ключи SSH, а также путем брутфорса логинов и паролей. После успеха на этом этапе он создает скрытую папку, в которой прячется под именем xinetd.

Затем малварь выполняет бинарник и инициирует HTTPS POST для webhook’а Discord, который, вероятно, используется для отслеживания жертвы.

Чтобы закрепиться в системе Panchan копирует себя в /bin/systemd-worker и создает новую службу systemd для запуска после перезагрузки, то есть маскируется под обычную системную службу.

В зараженной системе Panchan развертывает и запускает два майнера, XMRig и nbhash, причем майнеры не извлекаются на диск, чтобы не оставлять следов.

«Чтобы избежать обнаружения и уменьшить вероятность отслеживания, вредоносное ПО развертывает криптомайнеры в виде memory-mapped файлов, без какого-либо присутствия на диске, — пишут аналитики. — Также Panchan ликвидирует майнинговые процессы, если обнаруживает признаки мониторинга».

Сообщается, что суммарно исследователям удалось обнаружить в P2P-сети Panchan 209 пиров, хотя в настоящее время активны только 40 из них, и в основном эти системы находятся в странах Азии.

Исследователи говорят, что большинство жертв связаны с сектором образования, что хорошо согласуется с методам распространения малвари и облегчает рост ботента. Дело в том, что при проведении международных академических исследований создаются идеальные условия для распространения малвари, ведь таким проектам свойственна плохая «цифровая гигиена» в области паролей и совместное использование ключей SSH.