Android-троян MailBot обходит двухфакторную аутентификацию - «Новости»

Эксперты F5 Labs обнаружили малварь MailBot, ориентированную на клиентов онлайн-банкинга и криптовалютных кошельков в Испании и Италии. В отчете подчеркивается, что малварь способна похищать коды 2ФА и обходить многофакторную аутентификацию.

Аналитики пишут, что в целом новый банкер обладает такими же возможностями, что и его аналоги, то есть способен красть учетные данные и файлы cookie, обходить многофакторную аутентификацию и злоупотреблять службой специальных возможностей Android.

Известно, что MaliBot распространяется путем маскировки под приложения для майнинга (например, Mining X и The CryptoApp) и мошеннические сайты, предназначенные для привлечения потенциальных жертв. Также вредонос использует в качестве вектора распространения так называемый «smishing», то есть получает доступ к контактам зараженного устройства и отправляет другим людям SMS-сообщения, содержащие ссылки на малварь.

«Управляющие серверы MaliBot находится в России и, похоже, это те же серверы, которые ранее использовались для распространения вредоносного ПО Sality, — пишут аналитики F5 Labs. — Это сильно модифицированная и переработанная малварь SOVA с другой функциональностью, целями, C&C-серверами, доменами и схемами упаковки».

Напомню, что банкер SOVA, о котором пишут эксперты, был обнаружен в августе 2021 года. Его отличительно особенностью были оверлейные атаки, то есть при запуске целевого банковского приложения, малварь отображала поверх него мошенническую страницу с использованием WebView со ссылкой, предоставленной сервером хакеров.

Теперь для некоторых банков, на которые нацелен MaliBot, используется тот же подход, в частности речь идет о UniCredit, Santander, CaixaBank и CartaBCC.

Также эксперты F5 Labs отмечают, что помимо кражи паролей и файлов cookie (для угона Google-аккаунта жертвы) MailBot может считывать коды двухфакторной аутентификации из приложения Google Authenticator и извлекать конфиденциальные данные из приложений Binance и Trust Wallet, включая информацию о балансе и seed-фразах жертвы.

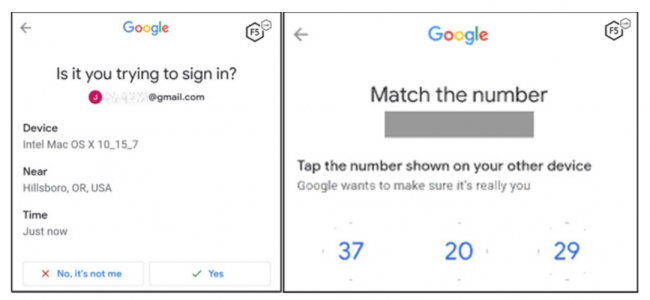

Кроме того, Malibot способен использовать свой доступ к API специальных возможностей для обхода двухфакторной аутентификации Google, так как простой кражи учетных данных в этом случае будет недостаточно. Исследователи обнаружили, что малварь может обойти 2ФА даже в том случае, если попытка входа в аккаунт осуществляется с ранее неизвестного устройства, и Google присылает жертве специальные уведомления.

Хотя пока малварь нацелена на кражу банковских реквизитов и криптовалюты, специалисты предупреждают, что в будущем возможности MaliBot, позволяющие практически полностью контролировать зараженное устройство, могут «использоваться для более широкого спектра атак».