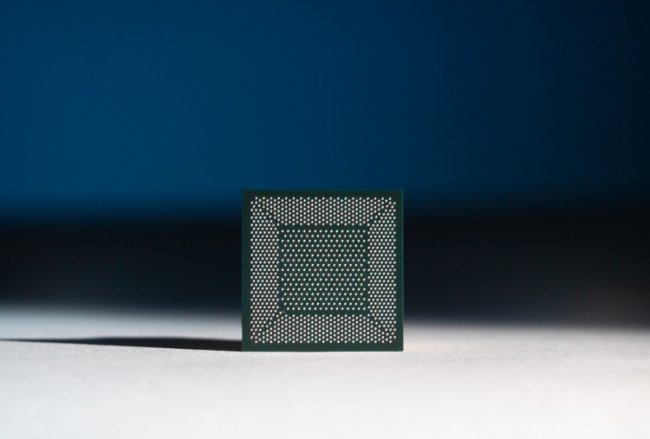

Новая side-channel атака Hertzbleed затрагивает процессоры Intel и AMD - «Новости»

Новая side-channel атака Hertzbleed позволяет похищать криптографические ключи, наблюдая за изменениями частоты ЦП посредством DVFS (dynamic voltage and frequency scaling, «динамическое масштабирование частоты и напряжения»).

Атака возможна благодаря тому, что на современных x86 процессорах Intel (CVE-2022-24436) и AMD (CVE-2022-23823) динамическое масштабирование частоты зависит от энергопотребления и обрабатываемых данных. Так, DVFS представляет собой функцию регулирования энергопотребления, которая используется в современных процессорах, чтобы система не превышала ограничения по температуре и мощности при высоких нагрузках, а также чтобы снижать энергопотребление при низких нагрузках.

Проблему Hertzbleed обнаружили эксперты из Техасского университета в Остине, Университета Иллинойса в Урбане-Шампейне и Университета Вашингтона. Они рассказывают, что «Hertzbleed представляет собой реальную и практическую угрозу безопасности криптографического ПО».

Представители Intel сообщили, что эта проблема затрагивает все ее процессоры и может быть использована в сложных атаках удаленно. Такие атаки не потребуют взаимодействия с пользователем и могут осуществляться злоумышленниками с низкими привилегиями.

Представители AMD пишут, что Hertzbleed влияет на ряд продуктов компании, включая дектопные и мобильные продукты, Chromebook и серверные процессоры, использующие микроархитектуру Zen 2 и Zen 3.

Сообщается, что процессоры других производителей (например, ARM), которые тоже используют DVFS, так же могут быть уязвимы перед Hertzbleed, хотя исследователи еще не проверяли на них свой PoC-эксплоит.

При этом исследовательская группа говорит, что Intel и AMD вообще не планируют выпускать патчи для решения новой side-channel проблемы. Оба производителя лишь опубликовали рекомендации (1, 2), в которых рассказали, как разработчики могут защитить свое ПО от подобных атак и раскрытия данных.

«Хотя этот вопрос интересен с исследовательской точки зрения, мы не считаем, что такая атака может быть осуществлена за пределами лабораторной среды», — прокомментировал старший директор Intel по безопасности и реагированию на инциденты Джерри Брайант.