Угнать за 130 секунд: баг позволяет добавить новый NFC-ключ для автомобиля Tesla - «Новости»

Австрийский исследователь Мартин Херфурт (Martin Herfurt) продемонстрировал новый способ угона Tesla. Оказалось, для этого можно злоупотребить функцией добавления новой NFC ключ-карты, проделав это незаметно для владельца авто, всего за 130 секунд.

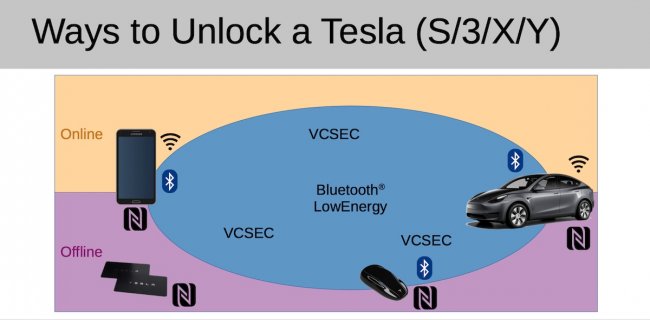

Корень проблемы заключается в том, что в прошлом году Tesla выпустила обновление, которое упростило запуск автомобилей после разблокировки NFC картами-ключами. Раньше водители, которые использовали ключ-карту для разблокировки своих авто, должны были поместить ее на центральную консоль, чтобы начать движение. Но после обновления, вышедшего в августе прошлого года, владельцы Tesla получили возможность управлять своими автомобилями сразу после разблокировки с помощью ключ-карты, которая является одним из трех способов разблокировки авто (два других способа – это брелок и мобильное приложение).

Херфурт обнаружил, что у новой функции есть странная особенность: она не только позволяет автомобилю автоматически заводиться в течение 130 секунд после разблокировки, но и переводит его в состояние, позволяющее принимать совершенно новые ключи, без необходимости аутентификации и без какой-либо индикации на дисплее авто.

«Tesla ввела этот таймер, чтобы сделать использование NFC-карт более удобным. То есть автомобиль должен заводиться и ехать без повторного использования ключ-карты пользователем. Но есть проблема: в течение 130-секундного периода разрешается не только вождение автомобиля, но и [регистрация] нового ключа», — объясняет эксперт.

Официальное приложение Tesla не позволяет регистрировать новые ключи, если оно не подключено к учетной записи владельца, однако Херфурт обнаружил, что автомобиль охотно обменивается сообщениями с любым другим устройством Bluetooth Low Energy (BLE), находящимся поблизости. В итоге эксперт создал собственное приложение под названием Teslakee, которое использует VCSec, как и официальное приложение Tesla.

Teslakee демонстрирует, с какой легкостью воры могут добавить автомобилю собственный ключ. Нужно просто находиться неподалеку от авто во время 130-секундного окна после разблокировки NFC ключ-картой. После этого вор может использовать свой ключ, чтобы открыть, завести и заглушить автомобиль в любое время. Ни на дисплее авто, ни в настоящем приложении Tesla при этом не будет отображаться никаких сообщений о случившемся.

Если же владелец транспортного средства использует для разблокировки авто приложение (а это самый распространенный метод разблокировки Tesla), злоумышленник может вынудить жертву использовать ключ-карту. Для этого достаточно принести с собой глушилку и заблокировать частоту BLE, необходимую для работы приложения.

Херфурт успешно испробовал свою атаку на Tesla Models 3 и Y. Он не проверял данный метод на новых Model S и X, но предполагает, что они тоже уязвимы, потому как используют те же технологии. Демонстрацию атаки можно увидеть в ролике ниже.

Нужно отметить, что Херфурт создал TeslaKee и провел свое исследование в рамках Project Tempa, который «предоставляет инструменты и информацию о протоколе VCSEC, используемом аксессуарами и приложением Tesla для управления транспортными средствами через Bluetooth LE». Также Херфурт является членом Trifinite Group, исследовательского и хакерского коллектива, занимающегося проблемами BLE.

Исследователь обнародовал данные о проблеме, так как, по его словам, Tesla вряд ли ее исправит. Херфурт пишет, что он так и не получил от компании никаких ответов по поводу уязвимостей, которые обнаружил в 2019 и 2021 годах, и сомневается, что теперь что-то изменится.

«У меня сложилось впечатление, что они уже обо всем знали и не хотели что-либо менять, — говорит Херфурт. — На этот раз Tesla [тоже] не может не знать об этой скверной имплементации. Поэтому я просто не вижу смысла связываться с Tesla заранее».

Так как представители Tesla никак не комментируют выводы Херфурта, владельцы авто, к сожалению, могут сделать для своей защиты не так уж много. Одной из мер защиты от подобных атак может стать настройка Pin2Drive, чтобы вор не смог завести автомобиль, хотя это никак не помешает злоумышленнику проникнуть в машину. Также можно регулярно проверять список ключей, которые разрешено использовать для разблокировки и запуска автомобиля.